[1] OpenSSH – autoryzacja hasłem

20 maja 2020[1] OpenSSH jest instalowany domyślnie w każdej opcji instalacji, dlatego też nie trzeba go instalować. Możesz się logować z autoryzacją za pomocą hasła. Domyślnie jest umożliwione logowanie użytkownikowi [root] – co nie jest dobrym pomysłem 😉

[root@lsr01vm ~]# vi /etc/ssh/sshd_config #Linia 46: zmień # [no] = root nie może się logować; [yes] = root może się logować PermitRootLogin no [root@lsr01vm ~]# systemctl restart sshd

[2] Jeśli Firewalld jest uruchomiony to zezwól usłudze na komunikację [22/TCP] – domyślnie jest możliwy ruch na tym porcie.

[root@lsr01vm ~]# firewall-cmd --add-service=ssh --permanent success [root@lsr01vm ~]# firewall-cmd --reload success

Klient SSH: CentOS

[3] Zainstaluj klienta SSH.

[root@lsr01vm ~]# dnf -y install openssh-clients

[4] Podłącz się do serwera SSH za pomocą dowolnego użytkownika.

#ssh [username@(hostname lud adres_IP) [root@lsr02vm ~]# ssh cent@192.168.1.2 The authenticity of host '192.168.1.2 (192.168.1.2)' can't be established. ECDSA key fingerprint is SHA256:Hl4rQQm8qarfgHkyIg523zKY1i5cexAVZYkdcswuXwk. Are you sure you want to continue connecting (yes/no/[fingerprint])? yes # potwierdź klucz Warning: Permanently added '192.168.1.2' (ECDSA) to the list of known hosts. cent@192.168.1.2's password: Activate the web console with: systemctl enable --now cockpit.socket Last login: Wed May 20 10:58:53 2020 from 192.168.1.112 [cent@lsr01vm ~]$ # jesteśmy zalogowani

# przykładowo uruchomimy [cat /etc/passwd]

[root@lsr02vm ~]# ssh cent@192.168.1.2 "cat /etc/passwd"

cent@192.168.1.2's password:

...

...

user:/var/cache/clevis:/sbin/nologin

test:x:1003:1003::/home/test:/bin/bash

testuser:x:1004:1005::/home/testuser:/bin/bash

Klient SSH: Windows #1

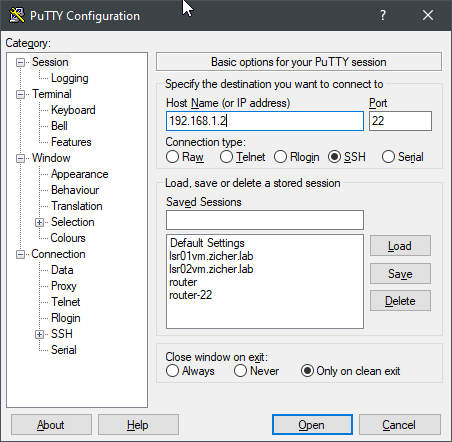

[6] Pobierz klienta SSH dla Windowsa. Polecam Putty (https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html), zainstaluj i uruchom go.

W pole [Host name or IP address] wpisz jak nazwa wskazuje nazwę hosta lub adres IP, z którym chcesz się połączyć. Następnie kliknij [Open].

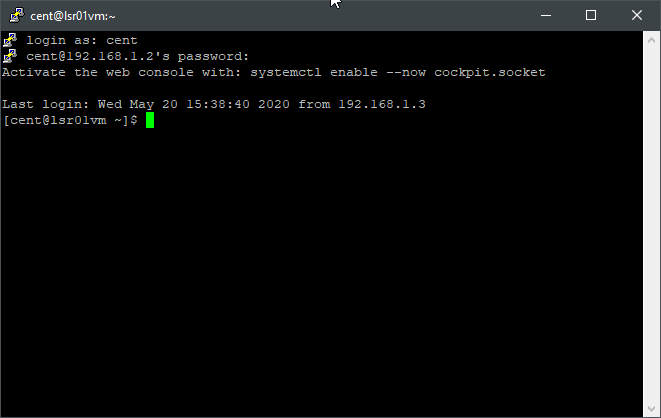

[7] Po akceptacji klucza i autoryzacji można się zalogować do CentOS i pracować jak na maszynie lokalnej.

Klient SSH: Windows #2

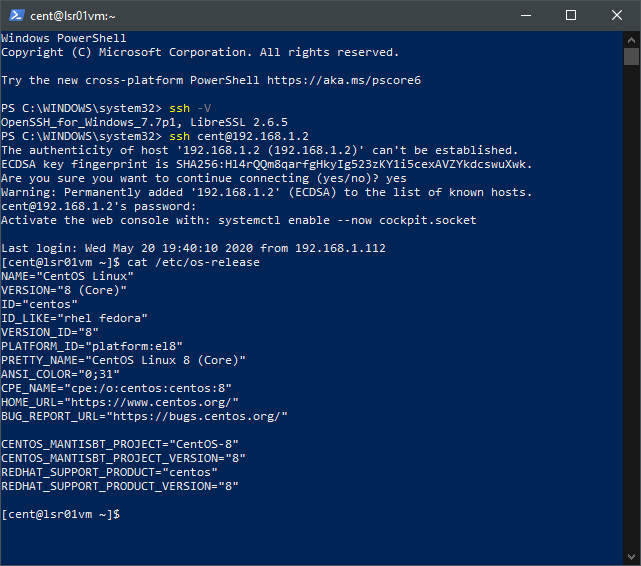

[8] Jeśli używasz Windows 10 w wersji 1803 lub późniejszej, względnie Windows 2016 Server lub nowszy, klient SSH jest zaimplementowany w system. Jest możliwe użycie polecenia [ssh] w PowerShell’u lub w linii poleceń. Nie potrzeba instalować żadnych programów firm trzecich.

[9] Uruchom PowerShell’a. Użycie jest takie samo jak klienta OpenSSH, patrz sekcja [4], [5].

[…] Zalogujemy się teraz za pomocą Putty. Następnie przekopiujemy klucz prywatny. [4] Uruchom [Puttygen.exe] – jest to jeden z programów pakietu PUTTY. Po uruchomieni kliknij [Load]. [5]Wskaż klucz prywatny [id-rsa] który przekopiowałeś z serwera SSH. Jeśli ustawiłeś hasło dla klucza to je wpisz, jeśli nie – to pomiń ten krok [6] Kliknij [Save private key], i wskaż lokalizację i jego nazwę – jaką tylko pragniesz 😉 . [7] Uruchom Putty i przejdź do [Connection] – [SSH] – [Auth], w polu [Private file key for autentication] wskaż zapisany przed chwilą klucz prywatny. [8] Wroć do [Session] i w polu [Hostname or IP address] wpisz serwer, z którym chcesz się połączyć i kliknij [Open]. [9] Jeśli para kluczy jest OK, to po wpisaniu hasła do klucza (jeśli je ustawiono) zostałeś zalogowany do serwera. […]

[…] Jeżeli używasz Windows 10 w wersji 1803 lub wyższej możesz klient OpenSSH jest już w niego wbudowany, możesz wykorzystać w taki sam sposób PowerShell’a lub linię komend dla poleceń [scp] i [sftp]. […]