[1] iSCSI Target

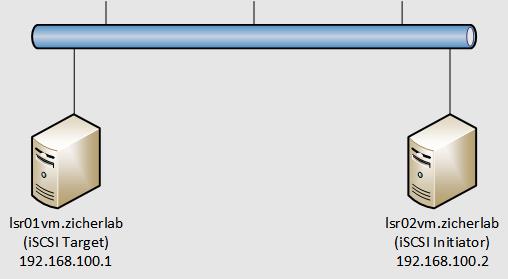

8 czerwca 2020Przykłady tutaj opierają się na następującym schemacie sieci:

[1] Zainstaluj narzędzia administracyjne iSCSI

[root@lsr01vm ~]# dnf install targetcli

[2] Skonfiguruj iSCSI Target. Stworzymy obraz dysku w katalogu [/var/lib/iscsi-disks] jako urządzenia SCSI.

# tworzymy katalog [root@lsr01vm ~]# mkdir /var/lib/iscsi-disks # uruchamiamy i wchodzimy do konsoli administracyjnej [root@lsr01vm ~]# targetcli targetcli shell version 2.1.fb49 Copyright 2011-2013 by Datera, Inc and others. For help on commands, type 'help'. /> cd backstores/fileio # tworzymy obraz dysku o nazwie [disk01] w katalogu [/var/lib/iscsi-disks/disk01.img] o rozmiarze 1GB /backstores/fileio> create disk01 /var/lib/iscsi-disks/disk01.img 1G Created fileio disk01 with size 1073741824 /backstores/fileio> cd /iscsi # tworzymy Target # nazewnictwo:[iqn.(rok)-(miesiąc).(odwrocona nazwa domeny):(nazwa jaka chcesz)] /iscsi> create iqn.2020-06.lab.zicher:lsr01vm.target01 Created target iqn.2020-06.lab.zicher:lsr01vm.target01. Created TPG 1. Global pref auto_add_default_portal=true Created default portal listening on all IPs (0.0.0.0), port 3260. /iscsi> cd iqn.2020-06.lab.zicher:lsr01vm.target01/tpg1/luns # ustawiamy LUN /iscsi/iqn.20...t01/tpg1/luns> create /backstores/fileio/disk01 Created LUN 0. /iscsi/iqn.20...t01/tpg1/luns> cd ../acls # ustawiamy ACL (pozwalamy IQN jako Initiator na dostęp) /iscsi/iqn.20...t01/tpg1/acls> create iqn.2020-06.lab.zicher:node01.initiator01 Created Node ACL for iqn.2020-06.lab.zicher:node01.initiator01 Created mapped LUN 0. /iscsi/iqn.20...t01/tpg1/acls> cd iqn.2020-06.lab.zicher:node01.initiator01/ # ustawiamy userID i haslo do autentykacji /iscsi/iqn.20...1.initiator01> set auth userid=username Parameter userid is now 'username'. /iscsi/iqn.20...1.initiator01> set auth password=password Parameter password is now 'password'. /iscsi/iqn.20...1.initiator01> exit Global pref auto_save_on_exit=true Configuration saved to /etc/target/saveconfig.json # sprawdzamy czy Target nasłuchuje na odpowiednim porcie [root@lsr01vm ~]# ss -napt | grep 3260 LISTEN 0 256 0.0.0.0:3260 0.0.0.0:* [root@lsr01vm ~]# systemctl enable target

[3] Jeśli Firewalld jest uruchomiony pozwalamy usłudze iSCSI na nasłuchiwanie

[root@lsr01vm ~]# firewall-cmd --add-service=iscsi-target --permanent success [root@lsr01vm ~]# firewall-cmd --reload success