[2] Podłączenie do domeny Active Directory

19 marca 2022Dołącz do domeny Windows Active Directory z Realmd.

Ten samouczek wymaga usługi domenowej Windows Active Directory w sieci lokalnej.

Ten przykład jest oparty na środowisku, jak poniżej.

Serwer domeny: Windows Server 2016 Nazwa hosta: vwsr16.zicher.lab Nazwa domeny: zicher.lab Nazwa NetBIOS: VWSR16 Realm: ZICHER.LAB

[1] Zainstaluj wymagane pakiety.

[root@vlsr01 ~]# dnf install realmd sssd oddjob oddjob-mkhomedir adcli samba-common-tools krb5-workstation

[2] Dołącz do domeny Windows Active Directory.

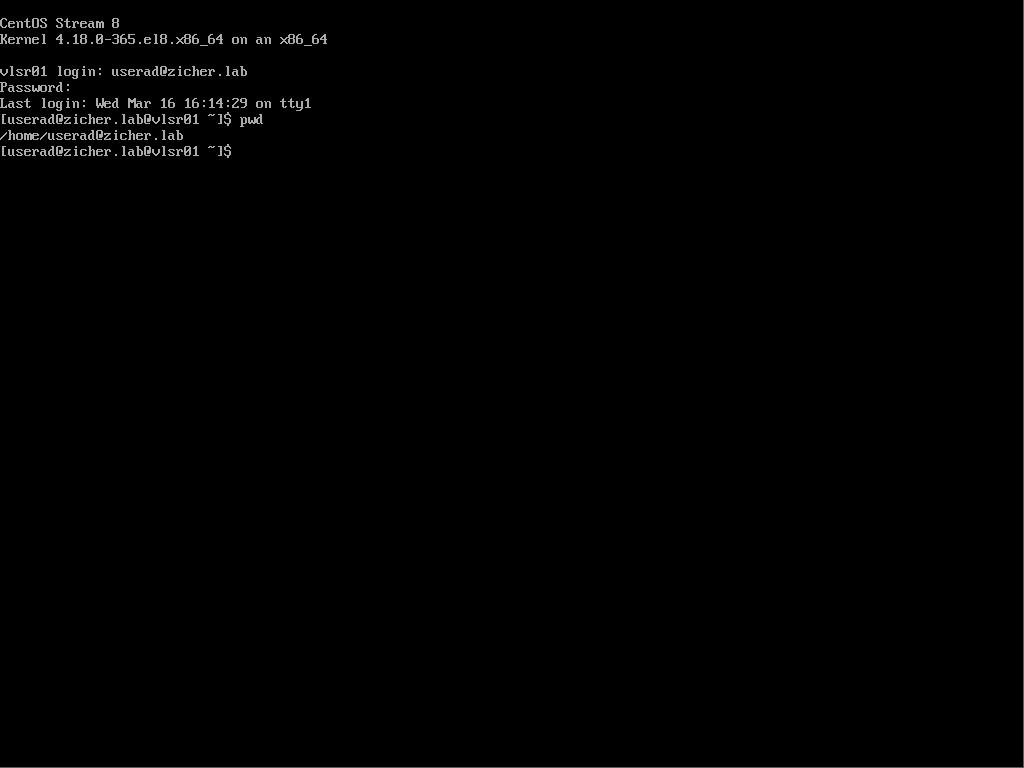

# zmień ustawienia DNS, aby wskazywały na serwer AD [root@vlsr01 ~]# nmcli connection modify ens192 ipv4.dns 192.168.100.116 [root@vlsr01 ~]# nmcli connection down ens192; nmcli connection up ens192 Pomyślnie dezaktywowano połączenie „ens192” (ścieżka aktywacji D-Bus: /org/freedesktop/NetworkManager/ActiveConnection/1) Pomyślnie aktywowano połączenie (ścieżka aktywacji D-Bus: /org/freedesktop/NetworkManager/ActiveConnection/2) # przeszukaj domeny Active Directory [root@vlsr01 ~]# realm discover ZICHER.LAB zicher.lab type: kerberos realm-name: ZICHER.LAB domain-name: zicher.lab configured: no server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools # podłącz do domeny Active Directory [root@vlsr01 ~]# realm join ZICHER.LAB Hasło dla Administrator: # hasło Administratora w AD # sprawdź możliwość pobrania informacji z AD o użytkownikach [root@vlsr01 ~]# id user01@ZICHER.LAB uid=1956401106(user01@zicher.lab) gid=1956400513(użytkownicy domeny@zicher.lab) grupy=1956400513(użytkownicy domeny@zicher.lab) # sprawdź możliwość zalogowania się do domeny AD

[3] Jeśli chcesz pominąć nazwę domeny dla użytkownika AD, skonfiguruj jak poniżej.

[root@vlsr01 ~]# mcedit /etc/sssd/sssd.conf # linia 16: zmień use_fully_qualified_names = False [root@vlsr01 ~]# systemctl restart sssd [root@vlsr01 ~]# id Administrator uid=1956400500(administrator) gid=1956400513(użytkownicy domeny) grupy=1956400513(użytkownicy domeny),1956400520(twórcy-właściciele zasad grupy),1956400518(administratorzy schematu),1956400519(administratorzy przedsiębiorstwa),1956400572(grupa bez replikacji haseł na kontrolerach rodc),1956400512(administratorzy domeny)

[4] Użytkownikom AD UID/GID są przydzielane losowo, ale jeśli chcesz przypisać stały UID/GID, skonfiguruj jak poniżej. Dotyczy Windows Server 2019 i nowszych!

Najpierw dodaj atrybuty UNIX do kont AD, patrz tutaj. -> NIE MAM JESZCZE Windows Server 2019

(Aby dodać je przez PowerShell w CUI, zapoznaj się z [4] ) -> NIE MAM JESZCZE Windows Server 2019 Ten przykład jest oparty na kontach AD środowiska, które mają atrybuty [uidNumber/gidNumber]. Następnie zmień ustawienia SSSD. [root@vlsr01 ~]# mcedit /etc/sssd/sssd.conf # linia 15: zmień ldap_id_mapping = False # dodaj na końcu ldap_user_uid_number = uidNumber ldap_user_gid_number = gidNumber # wyczyść cahce i zrestartuj sssd [root@vlsr01 ~]# rm -f /var/lib/sss/db/* [root@vlsr01 ~]# systemctl restart sssd